BSI Lagebericht 2025

OT-Sicherheit nach dem BSI Lagebericht 2025

Am 11. November veröffentlichte das BSI seinen alljährlichen Lagebericht zur Cybersicherheit in Deutschland. Die Erkenntnisse bestätigen den Trend zu immer versteckteren Cyberangriffen. Was das für die OT bedeutet.

Eine Kernaussage des 2025er Lageberichts des BSI sticht im Abschnitt “Gemeldete Schwachstellen in Softwareprodukten” des Kapitels “02 Angriffsfläche” heraus: "Besonders das Fehlen von Logging‑ und Monitoring‑Mechanismen erschwert es Unternehmen, Angriffe rechtzeitig zu erkennen und darauf zu reagieren."

Für die OT als generelle Achillessehne industrieller Betriebe hat diese Beobachtung eine besondere Bedeutung.

Zeichen von Präpositionierung

Das beginnt bei der Anzahl der in Deutschland aktiven Advanced Persistent Threats (APT). Deutschland belegt nach den USA, Indien und Japan weltweit Platz 4 der Zielländer von den meist staatlich gesteuerten APT-Gruppen. 28 APTs haben Deutschland im Visier. Das entspricht 25% der weltweit beobachteten Gruppen.

Das BSI deutet in dem aktuellen Lagebericht an, was Rhebos Anne Grätz jüngst im Beitrag “Warum gibt es so wenig Cyberangriffe auf die OT?“ analysiert hat. Bislang fehlen bekannt gewordene Cybersabotage-Akte auf Infrastrukturen, jedoch häufen sich die Anzeichen von Präpositionierungs-Kampagnen durch staatliche APTs wie Sandworm und APT28. Die Anlage fliegt den Betreibern zwar noch nicht um die Ohren, aber die Angreifenden sitzen mitunter bereits am Zünder tief im Netzwerk.

Klassischer Perimeterschutz wird zusehends umgangen

Keine Frage, Firewalls als Perimeterschutz verlieren nicht ihre Relevanz für die Cybersicherheit. Sie werden jedoch immer mehr zu einer ersten Instanz von mehreren. Die BSI-Erkenntnisse verdeutlichen, wie alternativlos eine Defense-In-Depth-Architektur in Industrieunternehmen wird.

- Angreifende versuchen immer häufiger, über legitime Zugänge in Netzwerke einzudringen.

- Optimierte und stark diversifizierte Phishing-Kampagnen werden immer besser und greifen auch ins Private. Phishing erfolgt dabei längst nicht mehr nur über E-Mail (diese sinkt sogar im Anteil). Vishing (Voice, oftmals in Verbindung mit Identitätsdiebstahl aus Social Media), Quishing (QR-Codes im öffentlichen Raum auf maliziöse Webseiten), Smishing (SMS) sowie eine enorm dynamische Entwicklung maliziöser Webseiten (Seiten existieren im Schnitt weniger als zwei Stunden) haben das Arsenal der Phishing-Akteure sichtlich erhöht.

- Die Anzahl bekannt gewordener Schwachstellen ist zum Vorjahr um 24 % erneut gestiegen. Längst müssen Infrastrukturbetreiber davon ausgehen, dass ein System oder ein Kommunikationsweg eine Schwachstelle aufweist.

- Die Anzahl der in einem Honeypot des BSI dokumentierten Exploitations ist um 38 % auf 1.081 gestiegen. Dabei wurden vor allem auch Protokolle angegriffen und ausgenutzt, die in OT-Netzen noch Gang und Gebe sind, u.a. SSH (52%), RDP (22%), Telnet (11%) und VNC (10%). SSH kommt bei Logins zum Einsatz, während RDP und VNC für den Fernzugriff auf Anlagen eine entscheidende Rolle spielen.

- Infizierte Systeme steigen vor allem im IoT-Bereich an. In zwei größeren Vorfällen fand sich Botnetz-Schadsoftware sogar vorinstalliert auf den Geräten.

Im Ergebnis hinkt signaturbasierte Angriffserkennung immer stärker hinterher. Das wird auch durch den Einsatz von Large Language Models (LLMs) beschleunigt. Claude’s Anthropic finden das insgeheim scheinbar sogar richtig cool. Sie wirken in ihrem Beitrag “Disrupting the first reported AI-orchestrated cyber espionage campaign” wie 8-jährige Jungs, die ihre Entdeckung feiern, dass es so komisch kribbelt, wenn man den Nagel in die Steckdose steckt. Man könnte fast meinen, der Text ist ein Bewerbungsschreiben an Cyberkriminelle.

Die Cybersicherheit ist zu langsam in KRITIS

Auf der anderen Seite der Macht geht es dagegen behäbig zu. Die Reifegradbeurteilung des BSI fällt gezwungen optimistisch aus. “Die Resilienz Kritischer Infrastrukturen verbessert sich langsam, aber stetig. Immer mehr KRITIS-Betreiber haben Reifegrad 3 oder besser,” schreibt das Bundesamt im Abschnitt “Kritische Infrastrukturen”.

Jedoch fallen immer noch über 21 % (ISMS) und 36 % (BCSM) unter Reifegrad 1 und 2, eine Verbesserung um gerade einmal 2 % bzw. 1 % zum Vorjahreszeitraum. In einzelnen Sektoren wie Energie und Wasser scheinen Betriebe sogar zurückgestuft worden zu sein, wenn man 2024 und 2025 vergleicht.

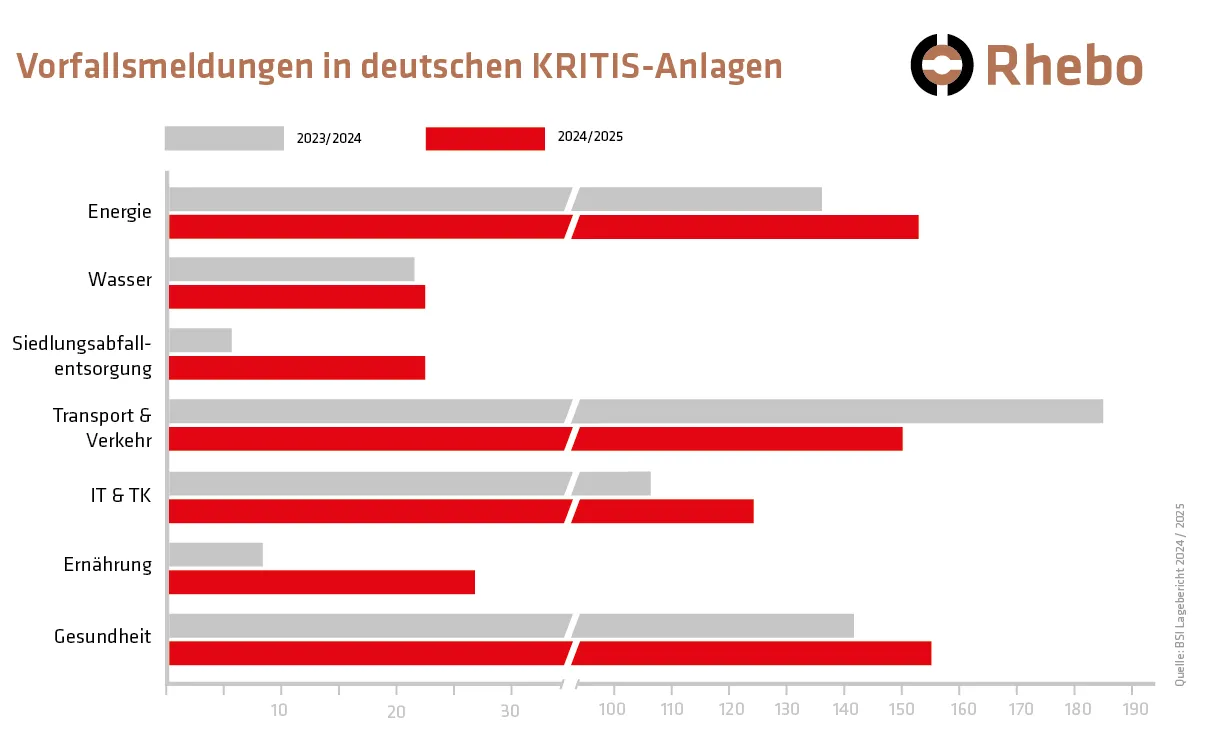

Wohlgemerkt, die Pflicht, in ihren kritischen Prozessen und Anlagen ganzheitliche Cybersicherheit umzusetzen, existiert in den Betrieben durch das IT-SiG 2.0 bereits seit mittlerweile knapp 4 Jahren! Und die Angreifenden warten nicht. Im Gegenteil, gemeldete Vorfälle in kritischen Infrastrukturen sind zum Teil beträchtlich gestiegen (Abb. 1).

Was Betriebe mit OT jetzt prüfen sollten

Betriebe mit OT-Systemen und –Netzwerken sollten im ersten Schritt die Angriffsfläche ihrer eigenen Infrastruktur bewerten:

- Sind Geräte aus dem Internet erreichbar?

- Welche Fehlkonfigurationen liegen vor?

- Welche offenen Schwachstellen liegen vor?

- Sind die Kommunikationsflüsse sicher gestaltet?

- Wie sicher sind die Zugriffe auf Anlagen und Systeme?

- Ist das Netzwerk bereits kompromittiert?

Ein Rhebo Industrial Security Assessment untersucht die OT im Detail auf solche bestehenden Sicherheitslücken und Risiken, lokalisiert und analysiert sie. Zusätzlich gibt ein Pentest Aufschluss über weitere offene Flanken und auch organisatorische Sicherheitslücken.

Im zweiten Schritt sollte überprüft werden, ob die OT ausreichend in der Cybersicherheitsinfrastruktur integriert ist. Das BSI empfiehlt seit 2019 ein Sicherheitsmonitoring in Produktionsnetzwerken. Anfang 2025 bestätigte das Bundesamt mit BSI-CS 153 auch für die Stationsautomatisierung ein netzbasiertes Angriffserkennungssystem (NIDS) als effizientes und wichtiges Werkzeug, Angriffe frühzeitig zu erkennen, insbesondere wenn diese nicht bekannte Signaturen verwenden.